最近,关于英特尔处理器漏洞的新闻成为科技界最热门的新闻。作为全球第一的芯片厂商,英特尔芯片的漏洞已经波及全球,全球所有的电脑和手机都幸免于难。那么英特尔处理器有哪些漏洞呢?英特尔处理器漏洞是如何被发现的?下面小编会给大家带来相关信息。让我们来看看。

安全研究人员在英特尔芯片中发现了两个关键漏洞。通过利用这些漏洞,攻击者可以从应用程序的运行内存中窃取数据。研究人员称这两个漏洞为“熔毁”和“幽灵”。

研究人员在最早可以追溯到2011年的英特尔芯片上验证了他们的发现,然后发布了概念验证代码,供用户在机器上测试。

发现熔毁漏洞的安全研究员丹尼尔格鲁斯(Daniel Gruss)在一封电子邮件中表示:“攻击者可能有能力窃取系统中的任何数据。”研究报告称:“利用also漏洞,攻击者不仅可以访问核心内存,还可以读取目标机器的所有物理内存数据。”

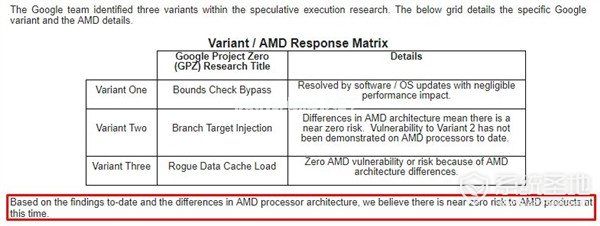

Windows、Macs和Linux系统都受到这两个漏洞的威胁,而AMD在对外声明中表示:“不同的微处理器公司对这三个平台构成的威胁不同,他们的反应也会不同。在这三个平台上,AMD都不容易受到影响。由于架构不同,我们确信AMD处理器的风险目前几乎为零。”ARM在回应媒体时表示,部分处理器受到影响,比如Cortex-A处理器。

核心内存(操作系统的核心)和低级用户进程之间有一个隔离区,将它们分隔开来,但是两个新发现的漏洞可以打破这个隔离区。熔毁给了攻击者特权。一旦设备被感染,攻击者就可以访问内存中的所有数据,例如敏感文件和数据,因为它们可以跨越安全边界,而安全边界通常由硬件控制。Spectre可以欺骗应用程序并从应用程序中窃取机密信息。

在最坏的情况下,问题计算机上权限较低的用户可以在普通网页上运行JavaScript代码,然后他们就可以入侵受保护的内存并窃取信息。研究人员还表示,到目前为止,还不知道是否有攻击者利用这些漏洞发起攻击。

此外,由于大多数云服务使用英特尔服务器,它们也在这场风暴中受到影响。包括亚马逊、微软、谷歌在内的科技巨头已经采取行动,按计划对其云服务进行补丁和中断服务,以防止有人通过漏洞窃取数据,攻击者可能会窃取同一共享云服务器上的其他数据。

然而,英特尔今天早上站了起来,让自己非常清楚。否则,这就是建筑设计的缺陷。它不承认对表演这么夸张,但也不敢直接拍。

为了缩小自己的失误,英特尔试图把AMD/ARM拉下水,说,你看,外界说只有我们的CPU有问题,其实是不对的,这两个家伙也是被招进来的。

现在,AMD和ARM也做出了回应。

根据PCPer的说法,AMD分析了相关漏洞的三种攻击形式,发现由于AMD架构设计的不同以及OS级修复的推出,可以认为目前他们的产品已经接近零风险。

根据ARM (Axios报告)的说法,该漏洞是以越级访问高权限内存数据的形式出现的,其用户在物联网中的Coertex-M处理器没问题,但部分Corex-A处理器可能存在漏洞。然而,ARM特别指出,我们比英特尔安全得多。

只能说AMD和ARM一点面子都不给英特尔,所以就做了个快速脸。

谷歌零项目安全团队也第一次站出来支持英特尔,措辞基本一致。谷歌表示,安卓和其他相关系统已经修复,以抵御这种风险。