在Linux操作系统中,运行可执行文件是日常工作中常见的任务。然而,有时我们会在尝试运行某个可执行文件时遭遇“段错误”(Segmentation Fault)。这一错误通常意味着程序试图访问它无权访问的内存区域,这对开发者和使用者来说都是一个头痛的问题。本文将探讨段错误的成因、调试方法及解决方案。

首先,让我们了解一下什么是“段错误”。在计算机中,内存被划分为不同的段,包括代码段、数据段和栈段等。当程序试图读取或写入它不应访问的内存区域时,就会引发段错误。这种错误通常是由于程序中的bug、未初始化的指针、数组越界等多种原因导致的。

常见的导致段错误的原因包括:

空指针引用:程序试图访问一个未分配内存或被释放的指针。

数组越界:访问数组时,索引超出了数组的范围。

栈溢出:尤其是在递归调用过多的情况下,栈空间不足可能导致段错误。

类型错误:将错误的数据类型传递给指针,或者进行类型转换时出错。

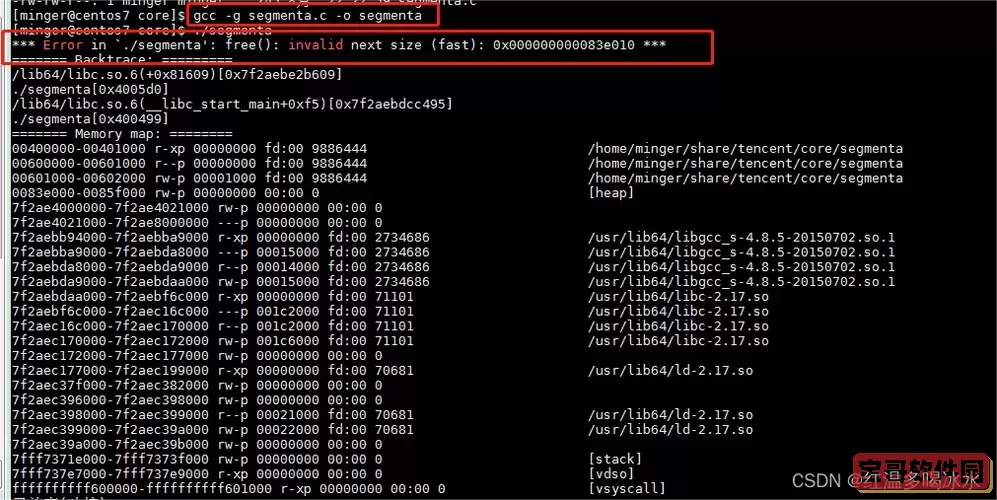

遇到段错误时,调试是非常重要的一步。在Linux中,调试工具如GDB可以帮助我们定位问题。使用GDB,我们可以按照以下步骤进行调试:

打开终端,使用以下命令启动GDB并加载可执行文件:

gdb ./your_executable

在GDB提示符下,运行程序:

run

若发生段错误,GDB会捕捉到该错误,并提供一个“backtrace”,让我们看到函数调用堆栈。在GDB中使用命令:

bt

分析输出,查看出错的函数和行号,制定调试策略。

除了GDB,Valgrind也是一个非常强大的工具,可以帮助查找内存泄漏和非法内存访问等问题。使用Valgrind进行检测的命令如下:

valgrind ./your_executable

通过使用这两种工具,我们可以较为准确地检测出代码中的问题。然而,仅仅找到问题并解决是不够的。我们还需要在日常开发中采取适当的预防措施,以避免段错误的发生:

总是初始化指针,在使用之前进行验证。

进行边界检查,确保数组和字符串的索引在有效范围内。

定期进行代码审查,特别是处理指针的部分。

使用现代编程语言的安全特性或库,例如C++中的智能指针。

在编程的过程中,段错误是不可避免的一部分。通过熟练使用调试工具、遵循良好的编码习惯以及进行充分的测试,我们可以最大程度地减少这种问题的发生。每当我们遇到段错误,都是一个学习和提升的机会,更是编程技能上的一次锤炼。

总之,段错误是一个常见且令人沮丧的问题,但通过了解其原因、有效使用调试工具和采取预防措施,我们可以更好地应对它。在Linux的开发环境中,只有不断学习和积累经验,我们才能构建更健壮的应用,提升我们的开发能力。