在现代网络管理中,安全是一个至关重要的话题。随着信息技术的发展,网络安全问题日益突出,黑客攻击、数据泄漏等事件频频发生。为了保护企业内部网络,很多管理员会使用iptables来进行流量控制和安全策略配置。然而,在配置iptables时,有时会出现“关闭端口,内部也访问不到”的问题,这对网络的正常运行带来了困扰。本文将探讨iptables的基本概念,配置方法,以及可能出现在内部访问问题的原因和解决方案。

iptables是Linux操作系统中一种常用的防火墙工具,用于控制进出系统的网络流量。通过设置规则,管理员可以允许或拒绝特定的IP地址、端口和协议的数据包,从而达到保护服务器和内部网络的目的。iptables的工作原理基于链(Chain)和规则(Rule),在数据包到达系统时,会按照事先设定的规则逐条判断并决定是否放行。

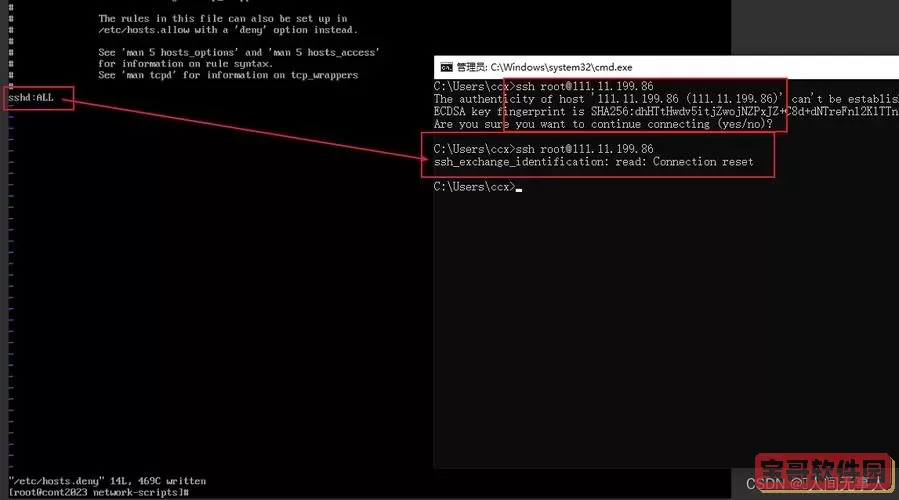

当管理员决定关闭某个端口以保护内部网络时,通常需要使用如下命令:

iptables -A INPUT -p tcp --dport 80 -j DROP上述命令的意思是将TCP协议的80端口(HTTP服务)设为DROP状态,所有试图通过80端口的入站流量将被丢弃。此时,外部用户无法访问该端口,理论上内部网络也应该能够正常访问该服务。

但是,现实中我们可能会遇到这样的问题:即使关闭了某个端口,内部网络也无法访问该服务。这可能有以下几个原因:

首先,iptables规则的优先级问题。iptables采用“第一匹配原则”,意味着一旦数据包匹配到某条规则,后续规则将不再被判断。如果管理者没有正确设置链的默认策略或未及时更新规则,可能导致意想不到的行为。例如,默认值为DROP的INPUT链可能会阻止所有入站流量。这时,如果内部请求的数据包与预设的DROP规则匹配,内部用户便无法访问相应服务。

其次,可能存在其它防火墙或安全策略的干预。在一些企业级网络中,可能不仅仅使用iptables,还有其他硬件防火墙、VPN或Middleware等安全产品共同生效。不同安全设备的策略设置会相互影响,从而导致内部网络访问异常。管理员需要检查所有可能的访问路径,排除其他安全设备的干预。

另外,网络配置问题也可能导致内部访问失败。比如VLAN划分不当,或路由设置错误,都可能影响到内部用户的网络连接。确定网络配置正常后,再逐步排查iptables的设置,以确保其不会与网络基础设施产生冲突。

为了有效解决“iptables关闭端口,内部也访问不到”的问题,管理员可以采取以下步骤:

检查iptables的规则顺序和默认策略,确保规则设置合理,避免误拒绝内部请求。

确认是否有其他安全策略影响到网络访问,尤其是在复杂的企业网络环境中。

逐步排查网络连接,检查VLAN及路由设定,以便发现潜在的网络配置问题。

使用tcpdump等工具对特定流量进行抓包分析,找出数据包的流向和处理路径,便于快速定位问题。

通过以上步骤,网络管理员能够有效识别和解决iptables配置问题,从而确保内部用户能够顺畅访问所需服务,维护网络安全和稳定。

总之,iptables作为一种强大的网络安全工具,虽然能够有效地关闭不必要的端口,保护内部网络,但在实施过程中也需小心谨慎。合理设计规则、了解网络架构及相关配置信息是确保网络安全与可靠访问的重要措施。希望本文能够帮助管理员们更好地运用iptables进行网络管理。